फ़ायरवॉल (नेटवर्किंग)

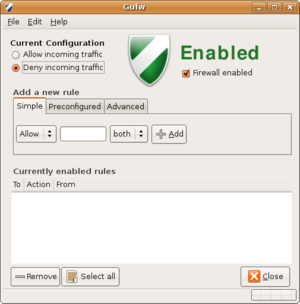

फ़ायरवॉल कंप्यूटर सिस्टम या नेटवर्क का एक हिस्सा है जिसका निर्माण अनाधिकृत उपयोग को रोकने और अधिकृत संप्रेषण को अनुमति देने के लिए किया जाता है| यह एक उपकरण या उपकरण का सेट है जो उस तरह कॉन्फ़िगर किया गया है जो अन्य सुरक्षा डोमेन के बीच कंप्यूटर यातायात को अनुज्ञा, अस्वीकार, एन्क्रिप्ट, डिक्रिप्ट या प्रोक्सी (अन्दर और बाहर) करता है जिसका आधार कई नियम और अन्य मानक है|

फ़ायरवॉल को हार्डवेयर या सॉफ्टवेयर, या दोनों के संयोजन में कार्यान्वित किया जा सकता है| फायरवॉल का प्रयोग अनाधिकृत इन्टरनेट उपयोगकर्ताओं को इन्टरनेट से जुड़े व्यक्तिगत नेटवर्क, मुख्यतः इंट्रानेट का प्रयोग करने से रोकने के लिए किया जाता है| सभी संदेश जो इंट्रानेट से बाहर जाते है या अन्दर प्रवेश करते है वह फ़ायरवॉल के माध्यम से जाते है| फ़ायरवॉल सभी संदेशो की जाँच करता है और जो सन्देश निर्देशित सुरक्षा मानदंडों को पूरा नहीं करते उनको रोकता है|

फ़ायरवॉल तकनीकों के कई प्रकार हैं :

- पैकेट फिल्टर: पैकेट फिल्टर नेटवर्क के माध्यम से गुजरने वाले हर पैकेट का निरीक्षण करता है और उपयोगकर्ता के परिभाषित नियमों के आधार पर पैकेट को स्वीकार या खारिज करता है| हालांकि यह कॉन्फ़िगर करने में मुश्किल है, पर काफी प्रभावी है और ज्यादातर अपने उपयोगकर्ताओं के लिए पारदर्शी है| इसमें आईपी स्पूफिंग की संभावना है|

- एप्लीकेशन गेटवे : एफ़टीपी और टेलनेट सर्वर जैसे विशिष्ट अनुप्रयोगों के लिए सुरक्षा व्यवस्था लागू करता है| यह बहुत प्रभावी है लेकिन इसके कार्य में गिरावट आ सकती हैं|

- सर्किट लेवल गेटवे : जब TCP या UDP संबंध स्थापित होता है तब सुरक्षा प्रणाली लागू करता है| एक बार संपर्क हो जाने के बाद, आगे की जाँच के बिना पैकेट होस्ट के बीच प्रवाह कर सकते हैं|

- प्रॉक्सी सर्वर : नेटवर्क से अन्दर प्रवेश करते या बाहर जाते सभी संदेश को अवरोध करता है| प्रॉक्सी सर्वर प्रभावी ढंग से नेटवर्क के सही पते को छुपाता है|

गति विधि

फ़ायरवॉल एक समर्पित उपकरण, या एक कंप्यूटर है, जो इससे गुजरने वाले नेटवर्क यातायात का निरीक्षण करता है और नियमों के आधार पर मार्ग अस्वीकृत या पारित होने देता हैं|

यह एक सॉफ्टवेयर या हार्डवेयर है जो आम तौर पर एक सुरक्षित नेटवर्क और एक असुरक्षित नेटवर्क के बीच में रखा जाता है और यह एक द्वार की तरह कार्य करता है जो सुनिश्चित करता है की कोई भी निजी चीज़ बाहर नहीं जा रही है और दुर्भावनापूर्ण चीज़ अंदर नहीं आ रही है|

फ़ायरवॉल का मूल कार्य अलग विश्वास स्तर के कंप्यूटर नेटवर्क के बीच यातायात प्रवाह के स्तर का नियमन करता है| विशिष्ट उदाहरण है इंटरनेट जो एक क्षेत्र है जिसके ऊपर भरोसा नहीं है और आंतरिक नेटवर्क जो उच्च विश्वास का एक क्षेत्र है| मध्यवर्ती विश्वास स्तर का एक क्षेत्र, जो इंटरनेट और एक भरोसेंमंद आंतरिक नेटवर्क के बीच स्थित है, उसे अक्सर "परिधि नेटवर्क" या असैनिकीकरण किया हुआ क्षेत्र (DMZ) के रूप में जाना जाता है|

फ़ायरवॉल का नेटवर्क में कार्य, एक भवन निर्माण के भीतर आग दरवाजे की दीवार के समान है| पूर्व के मामले में, यह निजी नेटवर्क में घुसपैठ को रोकने का कार्य करता है | बाद के मामले में, संरचनात्मक आग को पास की संरचनाओं में फैलने से रोकने और देर करने का कार्य करता है |

इतिहास

शब्द "फ़ायरवॉल / फ़ायरब्लॉक " का मतलब मूल रूप से एक दीवार है जो इमारत के भीतर की आग या संभावित आग को प्रतिबंधित करने के लिए होती है, cf फ़ायरवॉल (निर्माण)| बाद के उपयोग में समान संरचना के सन्दर्भ में, जैसे धातु पत्र जो इंजन डिब्बे में और हवाई जहाज में यात्री डिब्बे अलग करने में आता है|

जब वैश्विक उपयोग और संपर्क के मामले में इंटरनेट काफी नई तकनीक था तब 1980 में फ़ायरवॉल तकनीक उभरी| नेटवर्क सुरक्षा के लिए फ़ायरवॉल से पहले राउटर्स थे जो नेटवर्क को एक दूसरे से अलग करने के लिए 1980 के दशक के अंत में इस्तेमाल किये गए थे|[3] अपेक्षाकृत इन्टरनेट उपयोगकर्ताओं के छोटे समुदाय के विचार, जो बंटवारे और सहयोग करने के लिए खुले थे, को इंटरनेट सुरक्षा के काफी भंग होने जो 1980 के अंत में हुआ, की वजह से समाप्त हो गए|[4]

- क्लिफर्ड स्टोल की जर्मन जासूस की अपने सिस्टम के साथ छेड़छाड़ की खोज[१]

- बिल चेषविक की "शाम बर्फ्रेड के साथ" 1992 में जिसमे उन्होंने एक सरल इलेक्ट्रॉनिक जेल बनाया जिसमे हमलावर पर नज़र रख सके [6]|

- 1988 में नासा एम्स अनुसंधान केन्द्र कैलिफोर्निया से एक कर्मचारी ने अपने सहयोगियों को एक ईमेल भेजा, जो था |

- मॉरिस वॉर्म खुद को समय की मशीनों में एकाधिक कमजोरियों के माध्यम से फैलता है | हालांकि वो दुर्भावनापूर्ण इरादे में नहीं था, मॉरिस वॉर्म इंटरनेट सुरक्षा पर पहला बड़े पैमाने का हमला था, ऑनलाइन समुदाय ना ही एक हमले की उम्मीद में था और ना ही उससे निपटने के लिए तैयार था | [10]

प्रथम पीढ़ी - पैकेट फ़िल्टर

फ़ायरवॉल प्रौद्योगिकी पर पहला समाचार पत्र 1988 (DEC) में प्रकाशित हुआ, जब डिजिटल उपकरण निगम के इंजीनियर ने पैकेट फिल्टर रूप में परिचित फिल्टर प्रणाली बनाया| एक उच्च विकसित और तकनीकी इंटरनेट सुरक्षा सुविधा के मामले में यह पहली पीढ़ी की काफी बुनियादी प्रणाली थी| एटी एंड टी बेल लेबोरेटरीज, के बिल चेषविक और स्टीव बेलोविन पैकेट फ़िल्टर पर अपना संशोधन कर रहे थे और अपनी कंपनी के लिए मूल पहली पीढ़ी के वास्तुशिल्प पर आधारित मॉडल विकसित कर रहे थे|

'पैकेट" जो इंटरनेट पर डेटा को ट्रान्सफर करने के लिए बुनियादी इकाई है उसका निरीक्षण करने का काम पैकेट फिल्टर करते है| यदि पैकेट, पैकेट फिल्टर के नियमों के सेट को मैच करता है तो पैकेट फिल्टर पैकेट को छोड़ (चुपचाप निकाल) देता है या अस्वीकार (त्याग करता है और स्रोत को "त्रुटि की प्रतिक्रियाएं" भेजता है) करता है|

इस प्रकार का पैकेट फिल्टर, पैकेट यातायात के एक मौजूदा धारा का हिस्सा है की नहीं है उस पर कोई ध्यान नहीं देता|(यह कनेक्शन "स्टेट" पर कोई जानकारी का भंडार नहीं करता)| इसके बजाय, यह पैकेट में ही निहित जानकारी के आधार पर हर एक पैकेट को फिल्टर करता है|(सबसे अधिक पैकेट के स्रोत, गंतव्य पता और प्रोटोकॉल का संयोजन करके और TCP और UDP के लिए बंदरगाह संख्या का उपयोग करते है)|

सबसे ज्यादा संचार TCP और UDP प्रोटोकॉल से होता है और क्योंकि TCP और UDP प्रख्यात पोर्ट का उपयोग यातायात सम्मेलन में अच्छी तरह से प्रयोग करते हैं, इस लिए यातायात का विशेष प्रकार, "राज्यविहीन" पैकेट फ़िल्टर के बीच के अंतर को अलग कर सकता हैं और इस तरह के यातायात का नियंत्रण कर सकता है,जाना जाता है, यातायात के उन प्रकार के ऐसे (के रूप में वेब ब्राउज़िंग, दूरदराज के मुद्रण, ईमेल प्रेषण, फाइल स्थानांतरण), जब तक कि पैकेट फ़िल्टर के प्रत्येक पक्ष पर मशीनों दोनों ही गैर मानक पोर्ट का उपयोग कर रहे हैं|

पैकेट फ़िल्टर फ़ायरवॉल OSI संदर्भ मॉडल के पहले तीन परतों पर काम करता है जिसका मतलब है कि सभी नेटवर्क और शारीरिक परतों के बीच काम होता है| जब एक पैकेट स्रोत से निकलता है और फ़ायरवॉल के माध्यम से जाता है तब उपकरण फ़ायरवॉल में कॉन्फ़िगर हुए पैकेट फिल्टर के किसी भी नियम से मैच करता है और तदनुसार पैकेट को ड्रॉप या खारिज करता है| जब पैकेट फ़ायरवॉल से होकर गुजरता है तब वो प्रोटोकॉल/पोर्ट संख्या के आधार (GSS) पर पैकेट फिल्टर करता है| उदाहरण के लिए यदि फ़ायरवॉल में एक नियम है जो टेलनेट का उपयोग रोकता है तो फ़ायरवॉल पोर्ट संख्या 23 के आईपी प्रोटोकॉल को ब्लॉक करेगा|

दूसरी पीढ़ी - अनुप्रयोग परत

अनुप्रयोग परत को छानने के मुख्य लाभ यह है कि यह कुछ अनुप्रयोगों और प्रोटोकॉल को "समझ" सकता हैं (जैसे कि फाइल ट्रांसफर प्रोटोकॉल, डीएनएस, या वेब ब्राउज़िंग), और यह पता लगा सकते हैं कि अवांछित प्रोटोकॉल गैर मानक पोर्ट के माध्यम से घुसा जा रहा है या फिर प्रोटोकॉल का किसी भी तरह से हानिकारक दुरुपयोग किया जा रहा है|

पैकेट फिल्टर फ़ायरवॉल की तुलनामे आवेदन फ़ायरवॉल अधिक सुरक्षित और विश्वसनीय है क्योंकि वह OSI संदर्भ मॉडल के सभी सात परत पर काम करता है मतलब आवेदन पत्र से भौतिक परत तक| यह एक पैकेट फिल्टर फ़ायरवॉल के समान है, लेकिन यहाँ हम सामग्री के आधार पर जानकारी फ़िल्टर भी कर सकते हैं| आवेदन फ़ायरवॉल का सबसे अच्छा उदाहरण ISA(इंटरनेट सुरक्षा और गति है) सर्वर है| एक आवेदन फ़ायरवॉल उच्च परत प्रोटोकॉल फ़िल्टर कर सकते हैं जैसे FTP, TELNET, DNS, DHCP, HTTP, TCP, UDP और TFTP (GSS)| उदाहरण के लिए, यदि कोई संगठन को "foo" शब्द से संबंधित सभी जानकारी को ब्लॉक करना है तो विशेष रूप से शब्द खंड के लिए फ़ायरवॉल पर फिल्टर सामग्री सक्रिय किया जा सकता है| यह एक सॉफ्टवेयर आधारित फ़ायरवॉल है और इस तरह यह स्टेटफुल फ़ायरवॉल की तुलना में बहुत धीमी है|

तीसरी पीढ़ी - "स्टेटफुल" फ़िल्टर

एटी एंड टी बेल लेबोरेटरीज, के तीन सहयोगियों डेव प्रेसेतो, जनार्दन शर्मा और क्षितिज निगम ने 1989-1990 में तीसरी पीढ़ी के फ़ायरवॉल का विकास किया, उन्हें सर्किट स्तर फ़ायरवॉल कहा जाता है |

स्थान के संबंध में प्रत्येक पैकेट को पैकेट श्रृंखला के भीतर रखने का काम भी तीसरी पीढ़ी के फ़ायरवॉल का था| यह प्रौद्योगिकी आम तौर पर एक स्टेटफुल पैकेट निरीक्षण के रूप में जाना जाता है क्योंकि यह फ़ायरवॉल से गुजर रहे सब कनेक्शन का रिकॉर्ड रखता है और निश्चित रूप से पता लगाने के काबिल है कि क्या पैकेट या तो एक नए कनेक्शन की शुरुआत का है, मौजूदा कनेक्शन का एक हिस्सा है, या अवैध पैकेट है| हालांकि अभी भी ऐसे फ़ायरवॉल में स्थिर नियमों का एक सेट है, कनेक्शन की दशा ही एक मापदंड है जो विशिष्ट नियमों को ट्रिगर करते है|

इस प्रकार के फ़ायरवॉल मौजूदा कनेक्शन के शोषण और कुछ डेनियल सेवा के हमलों को रोकने में मदद कर सकता हैं|

बाद के घटनाक्रम

1992 में, बॉब ब्रादें और इनत देस्चों दक्षिणी कैलिफोर्निया विश्वविद्यालय (युएससी) में एक फ़ायरवॉल की संकल्पना को परिष्कृत कर रहे थे| "वीसास" के नाम से जानी जाने वाली पहली उपकरण प्रणाली थी जिसमे रंगों और आइकोन के साथ दृश्य एकीकरण अंतरफलक था जो माइक्रोसोफ्ट ज्ञात उत्पाद विंडोज या एप्पल मेक ओएस| कंप्यूटर ऑपरेटिंग सिस्टम पे आसानी से उपलब्ध और निर्माण किया जा सकता है| 1994 में इजरायल की एक कंपनी चेक प्वाइंट सॉफ्टवेयर प्रौद्योगिकी ने आसानी से उपलब्ध फ़ायरवॉल-1 सॉफ़्टवेयर के रूप में उस पर बनाया |

आधुनिक फ़ायरवॉल की मौजूदा गहरी पैकेट निरीक्षण कार्यशीलता को घुसपैठनिवारण प्रणाली(आईपिएस) द्वारा फैलाया जा सकता है|

वर्तमान में, इंटरनेट इंजीनियरी टास्क फोर्स (आईईटीऍफ़) का मिडलबॉक्स संचार कार्य का समूह प्रबंधन, फ़ायरवॉल और अन्य मिडलबॉक्स के लिए प्रोटोकॉल के मानकीकरण पर काम कर रहा है|

विकास की एक और अक्ष, फ़ायरवॉल नियमों में उपयोगकर्ताओं की पहचान का एकीकरण के बारे में है| उपयोगकर्ता पहचान IP और मक पते से बांधकर कई फ़ायरवॉल इस तरह की सुविधाओं उपलब्ध करते है जो बहुत अनुमानित है और उसे आसानी से चारों ओर बदला सकता है| NuFW फ़ायरवॉल प्रत्येक कनेक्शन के लिए उपयोगकर्ता के हस्ताक्षर के अनुरोध द्वारा वास्तविक पहचान आधारित फ़ायरवॉल प्रदान करता है|

प्रकार

फ़ायरवॉल के कई वर्गीकरण है जो संचार होने की जगह, संचार रुकने की जगह और दशा के अनुरेखण के उपर निर्भर है|

नेटवर्क परत और पैकेट फिल्टर

नेटवर्क परत फ़ायरवॉल जो पैकेट फिल्टर भी कहे जाते है वो टीसीपी// आईपी प्रोटोकॉल के अपेक्षाकृत कम स्तर पर संचालित होते है| जब तक वे शासन की स्थापना के नियमो से मेल नहीं खाते तब तक पैकेट को फ़ायरवॉल के माध्यम से गुजारने की अनुमति नहीं मिलती| फ़ायरवॉल प्रशासक नियमों को परिभाषित कर सकते हैं या डिफ़ॉल्ट नियम लागू कर सकते हैं| शब्द "पैकेट फिल्टर" बीएसडी ऑपरेटिंग सिस्टम के संदर्भ में जन्मा हुआ है|

नेटवर्क परत फ़ायरवॉल आम तौर पर दो उप श्रेणियों स्टेटफुल और स्टेटलेस में गिने जाते हैं| स्टेटफुल फ़ायरवॉल सक्रिय सत्र के बारे में संदर्भ को बनाए रखते है और पैकेट प्रसंस्करण गति के लिए वो "राज्य सूचना" का उपयोग करते है| किसी भी मौजूदा नेटवर्क कनेक्शन को कई गुण द्वारा वर्णित किया जा सकता है जैसे की स्रोत और गंतव्य आईपी पता, TCP या UDP पोर्ट और कनेक्शन के जीवन का वर्तमान चरण (सत्र दीक्षा, हेन्डशेकिंग, आंकड़ा अंतरण, या पूरा कनेक्शन) यदि एक पैकेट एक मौजूदा कनेक्शन से मेल नहीं खाता, तो उसका एक नए कनेक्शन के लिए नियमो के अनुसार मूल्यांकन किया जाता है| फ़ायरवॉल के दशा फलक के साथ तुलना के आधार पर यदि पैकेट कनेक्शन से मैच करता है तो बिना कोई प्रसंस्करण के उसे पारित किया जाता है|

दशाविहीन फ़ायरवॉल को कम स्मृति की आवश्यकता होती है और सरल फिल्टर के लिए तेज हो सकता है जो फिल्टर करने के लिए लुकउप सत्र से कम समय लेते है| वे दशाविहीन नेटवर्क प्रोटोकॉल जिसमे सत्र की धारणा नहीं होती उसमे भी फ़िल्टर करने के लिए आवश्यक हो सकती है| हालांकि, वे मेजबानों के बीच का संचार किस स्तर तक पहुँच चुका हैं उसके आधार पर अधिक जटिल निर्णय नहीं कर सकता है।

आधुनिक फ़ायरवॉल कई पैकेट विशेषताओं पर आधारित आईपी पता फिल्टर यातायात सकते हैं, स्रोत {पोर्ट, गंतव्य आईपी पता या पोर्ट, गंतव्य सेवा जैसे {0}डब्ल्यूडब्ल्यूडब्ल्यू या एफ़टीपी का फिल्टर कर सकते है| वे प्रोटोकॉल, टीटीएल मूल्यों, लेखक के स्रोत के नेटब्लोक, और कई अन्य गुण के आधार पर फ़िल्टर कर सकते हैं|

यूनिक्स के विभिन्न संस्करणों पर सामान्य इस्तेमाल होने वाले पैकेट फिल्टर आइपिएफ़ (विभिन्न), आइपिऍफ़डब्ल्यू (फ्रीबीएसडी)/ [[मैक ओएस एक्स), पीएफ (ओपनबीएसडी और अन्य सभी बीएसडी), आईपीटेबल्स / आईपिचेंस|मैक ओएस एक्स), पीएफ (ओपनबीएसडी और अन्य सभी बीएसडी), आईपीटेबल्स / आईपिचेंस ]](लिनक्स) हैं|

आवेदन-परत

अनुप्रयोग परत-फ़ायरवॉल टीसीपी / आईपी के आवेदन स्तर पर और (यानी, सभी ब्राउज़र यातायात, या सभी टेलनेट या एफटीपी यातायात), अनुप्रयोग से जाने और आने वाले सभी पैकेट का अवरोधन कर सकता है| वे अन्य पैकेट ब्लाक करते है (आमतौर पर उन्हें प्रेषक को रसीद के बिना छोड़ देते है)| सिद्धांत रूप में, आवेदन फ़ायरवॉल सुरक्षित मशीन तक पहुचने वाले सभी अवांछित बाहरी यातायात को रोकता है|

अनुचित सामग्री के लिए सभी पैकेट पर निरीक्षण करके, फ़ायरवॉल नेटवर्क कंप्यूटर कीड़ा और ट्रोजन के प्रसार को सीमित या रोकता है| अतिरिक्त निरीक्षण मानदंडों पैकेट के अपने गंतव्य तक अग्रेषण के लिए अतिरिक्त विलंबता जोड़ सकता हैं|

परदे के पीछे

प्रॉक्सी डिवाइस (सामान्य प्रयोजन-मशीन पर समर्पित हार्डवेयर या सॉफ्टवेयर के रूप में काम करता है) एक फ़ायरवॉल के रूप में आवेदन के तरीके से इनपुट पैकेट (उदाहरण के लिए कनेक्शन अनुरोधों) को जवाब देता है और दूसरे पैकेट को अवरुद्ध करता है|

प्रॉक्सी बाहरी नेटवर्क से आंतरिक व्यवस्था की छेड़छाड़ को मुश्किल बनती है और एक आंतरिक व्यवस्था का दुरुपयोग से सुरक्षा नियमो को बिगाड़ती नहीं है (जब तक आवेदन प्रॉक्सी बरकरार है और ठीक से विन्यस्त है)| इसके विपरीत, घुसपैठियों एक सार्वजनिक-लग प्रणाली का अपहरण करके उसे स्वयं के प्रयोजनों के लिए एक प्रॉक्सी का प्रयोग करते है और प्रोक्सी फिर उस सिस्टम के वेश में अन्य आंतरिक मशीनों को दिखती है | जबकि आंतरिक पता रिक्त स्थान का प्रयोग सुरक्षा को बढ़ाता है, क्रैकर्स अभी भी ऐसे आईपी स्पूफिंग तरीके के रूप में काम कर सकते हैं और पैकेट को लक्ष्य नेटवर्क तक पहुँचाने का प्रयास करते है|

नेटवर्क पता अनुवाद

साँचा:main फ़ायरवॉल में अक्सर नेटवर्क पता अनुवाद (NAT) की कार्यक्षमता है और मेजबान जो फ़ायरवॉल के पीछे सुरक्षित है उनके पास सामान्यतः "निजी पता रेंज" होता है जो 1918 RFC में परिभाषित किया गया है| फ़ायरवॉल के पास अक्सर संरक्षित सेनाओं के सच का पता छिपाने की कार्यशीलता होती है| मूलतः, NAT समारोह सीमित संख्या के IPv4 रौतेबल पते जो कंपनियों, व्यक्तियों उपयोग कर सकती है। और राशि को कम करने के लिए और कंपनी में हर एक कंप्यूटर के पर्याप्त पतों की राशि को कम करने के लिए हुआ था| नेटवर्क टोही के खिलाफ रक्षा उपकरणों के पते छुपाना तेजी से एक महत्वपूर्ण रक्षा बन गया है|

इन्हें भी देखें

- अधिकार नियंत्रण सूची

- गढ़ मेजबान

- सर्किट स्तर के प्रवेश द्वार

- फ़ायरवॉल की तुलना

- कंप्यूटर सुरक्षा

- बाहर निकलना फ़िल्टरिंग

- अंत से अंत तक संपर्क

- फ़ायरवॉल पिन्होल

- फ़ायरवॉल और इंटरनेट सुरक्षा (पुस्तक)

- स्वर्ण शील्ड परियोजना (उर्फ चीन की महान फ़ायरवॉल)

- लिनक्स रूटर या फ़ायरवॉल की सूची वितरण

- घायल पैकेट

- नेटवर्क टोही

- पैकेट

- निजी फ़ायरवॉल

- सेंद्बोक्स (कंप्यूटर सुरक्षा)

- जांच-सबनेट फ़ायरवॉल

- स्टेटफुल फ़ायरवॉल

- स्टेटफुल पैकेट निरीक्षण

- एकीकृत खतरा प्रबंधन

- आभासी फ़ायरवॉल

सन्दर्भ

- ↑ सन्दर्भ त्रुटि:

<ref>का गलत प्रयोग;report_unmनाम के संदर्भ में जानकारी नहीं है।

बाहरी कड़ियाँ

- इंटरनेट फ़ायरवॉल: अक्सर पूछे जाने वाले प्रश्न, मैट कर्टिन, मार्कस रनुम और पॉल रॉबर्टसन द्वारा संकलित.

- फ़ायरवॉल उद्योग के विकास - अलग चर्चा अर्कीटेकचूर और उनके मतभेद, कैसे पैकेट संसाधित कर रहे हैं और विकास का समयरेखा प्रदान करता है।

- एक इतिहास और नेटवर्क फ़ायरवॉल के सर्वेक्षण - विभिन्न स्तरों पर आईएसओ फ़ायरवॉल का अवलोकन प्रदान करता है, मूल जहां पहले फ़ायरवॉल काम बताया गया पत्र को संदर्भ के साथ.

- सॉफ्टवेयर फ़ायरवॉल: स्ट्रॉ से बनाया है? 1 भाग और सॉफ्टवेयर फ़ायरवॉल: स्ट्रॉ से बनाया है?2 भाग - सॉफ्टवेयर फ़ायरवॉल डिजाइन और संभावित कमजोरियों पर एक तकनीकी दृष्टि

- हिंदी में कंप्यूटर सुरक्षा टॉपिक्स स्क्रिप्ट त्रुटि: "webarchive" ऐसा कोई मॉड्यूल नहीं है।